A Fortinet tem enfrentado um problema de segurança contínuo. Mais de cem CVEs (Common Vulnerability and Exposure) foram reportados em 2024 relacionados a vulnerabilidades nas VPNs da Fortinet e outras soluções (veja Ref. 1), incluindo falhas críticas como a CVE-2024-55591 (Ref. 2). Nas primeiras semanas de 2025, já foram reportadas duas novas CVEs para soluções Fortinet, ambas classificadas como de Alto Risco na escala de severidade CVE.

O acesso remoto seguro é crucial para muitas organizações. Mesmo com o movimento crescente de retorno ao escritório, é inegável que o trabalho remoto e o modelo híbrido agora fazem parte das atividades cotidianas. Proteger essas conexões remotas com sistemas locais e na nuvem é vital. A maior superfície de ataque apresentada por uma força de trabalho distribuída não passou despercebida pelos criminosos.

Depender de soluções VPN legadas como as da Fortinet expõe organizações com trabalhadores remotos a riscos de segurança constantes. O histórico de vulnerabilidades da Fortinet nos últimos anos evidencia a necessidade urgente de as empresas adotarem soluções de segurança mais adequadas à nova realidade do trabalho. Não é viável continuar aplicando correções emergenciais em VPNs sempre que novas vulnerabilidades Fortinet são descobertas — sem mencionar a possibilidade da existência de falhas do tipo "zero-day" que são exploradas antes que CVEs e correções sejam publicadas.

As organizações podem melhorar proativamente a segurança de suas redes de acesso remoto integrando o ZTNA de alto desempenho da Cloudbrink, que já vem incluso com o serviço pessoal Secure Access Service Edge (SASE). A Cloudbrink elimina essas vulnerabilidades inerentes às VPNs legadas, oferecendo recursos automatizados de segurança de alto desempenho e confiança zero, neutralizando ameaças antes mesmo que se concretizem.

Este blog destacará as vulnerabilidades recorrentes da Fortinet, as vantagens técnicas da arquitetura da Cloudbrink e por que as empresas devem integrá-la como uma camada essencial em sua pilha de segurança de acesso remoto.

Os Riscos de Segurança Persistentes das VPNs da Fortinet

Já destaquei algumas das CVEs recentes da Fortinet na introdução. No entanto, quero reforçar que lidar com essas CVEs continuamente ao longo do tempo é insustentável. Em 2024, foram 123 CVEs relacionadas à Fortinet, e em 2025 já temos 2 até o momento (Ref. 1).

Em janeiro de 2025, atacantes exploraram ativamente a falha crítica CVE-2024-55591 em ambientes reais. Essa vulnerabilidade permite que invasores remotos obtenham acesso administrativo total a dispositivos FortiOS e FortiProxy afetados. O ataque utiliza uma requisição WebSocket Node.js especialmente criada para explorar uma falha na validação de entrada, possibilitando controle completo do dispositivo. Múltiplas versões dos firewalls FortiGate e do FortiProxy estão afetadas.

Essa falha crítica não é um caso isolado. Os produtos VPN da Fortinet já sofreram diversas explorações de vulnerabilidades do tipo "zero-day". A cada nova CVE, as empresas são forçadas a correr para aplicar correções, interrompendo operações e introduzindo novos vetores de ataque. Em vez desse ciclo reativo, as organizações devem adotar uma solução imune a essas vulnerabilidades. A Cloudbrink oferece essa solução — seja para complementar a infraestrutura Fortinet existente ou substituir completamente os sistemas de acesso remoto.

Reforçando e Protegendo Suas VPNs Fortinet

Para empresas que investiram pesado em Fortinet e desejam melhorias imediatas na segurança, é possível implantar a Cloudbrink como uma camada de proteção adicional. Isso protege a infraestrutura existente e permite uma migração gradual sem a necessidade de uma reformulação completa. Com a Cloudbrink, você pode:

- Mitigar imediatamente as CVEs recentes em sua infraestrutura VPN

- Prevenir a exploração de futuras vulnerabilidades zero-day

- Melhorar a experiência de acesso remoto dos seus usuários

- Estender a vida útil dos seus investimentos em segurança

Os pontos de acesso da rede “Fast Edge” da Cloudbrink complementam os gateways Fortinet existentes, oferecendo uma melhoria imediata na segurança. A funcionalidade de tunelamento IPSec da Cloudbrink mantém a compatibilidade com firewalls e protocolos de segurança corporativos, permitindo que as organizações melhorem a segurança hoje e façam uma transição gradual para uma solução mais segura, eficiente e escalável — se assim o desejarem.

A migração completa não é necessária para aproveitar os benefícios da Cloudbrink funcionando em paralelo com a infraestrutura da Fortinet. Mas é importante lembrar: enquanto a infraestrutura Fortinet estiver em uso, é essencial continuar aplicando as correções das CVEs em andamento. Com a camada da Cloudbrink, você deixa de se preocupar com explorações zero-day comprometendo sua organização.

Os desafios de segurança das VPNs tradicionais como as da Fortinet não estão desaparecendo — estão se intensificando. Continuar expondo sua rede com conexões VPN inbound cria riscos desnecessários que podem ser eliminados com a abordagem inovadora da Cloudbrink.

Segurança para Gateways IPSec VPN com Cloudbrink

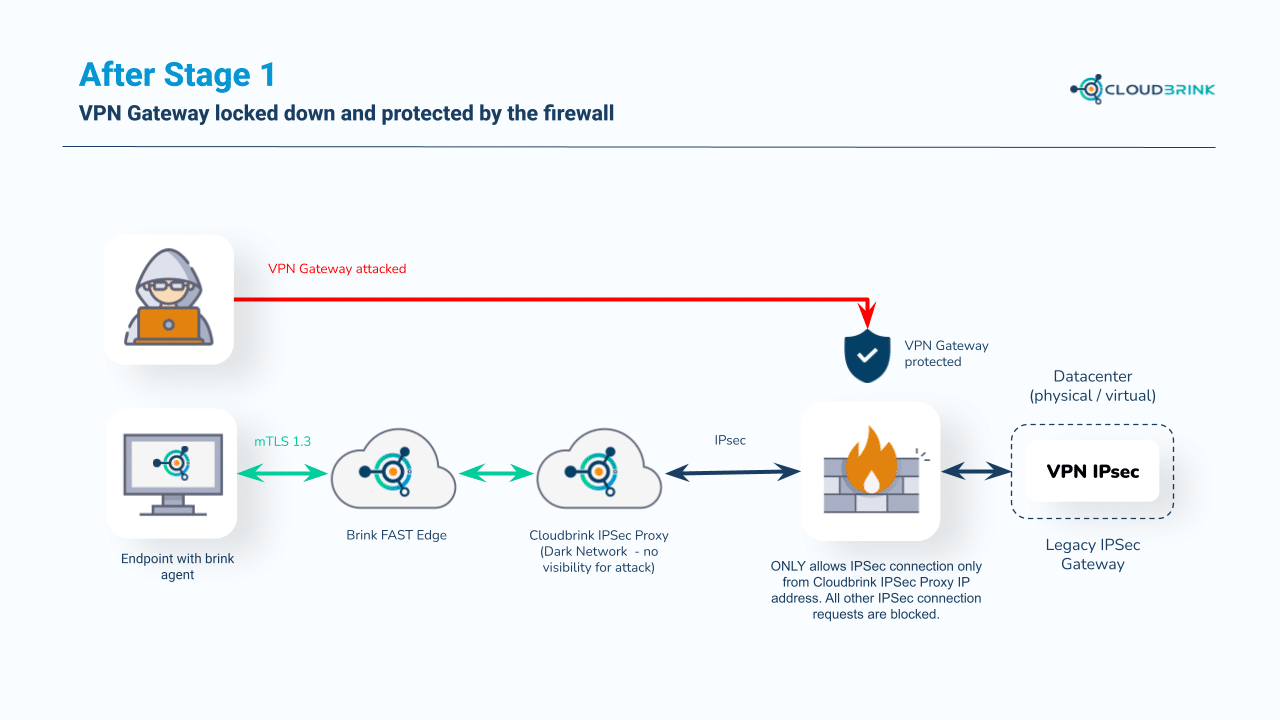

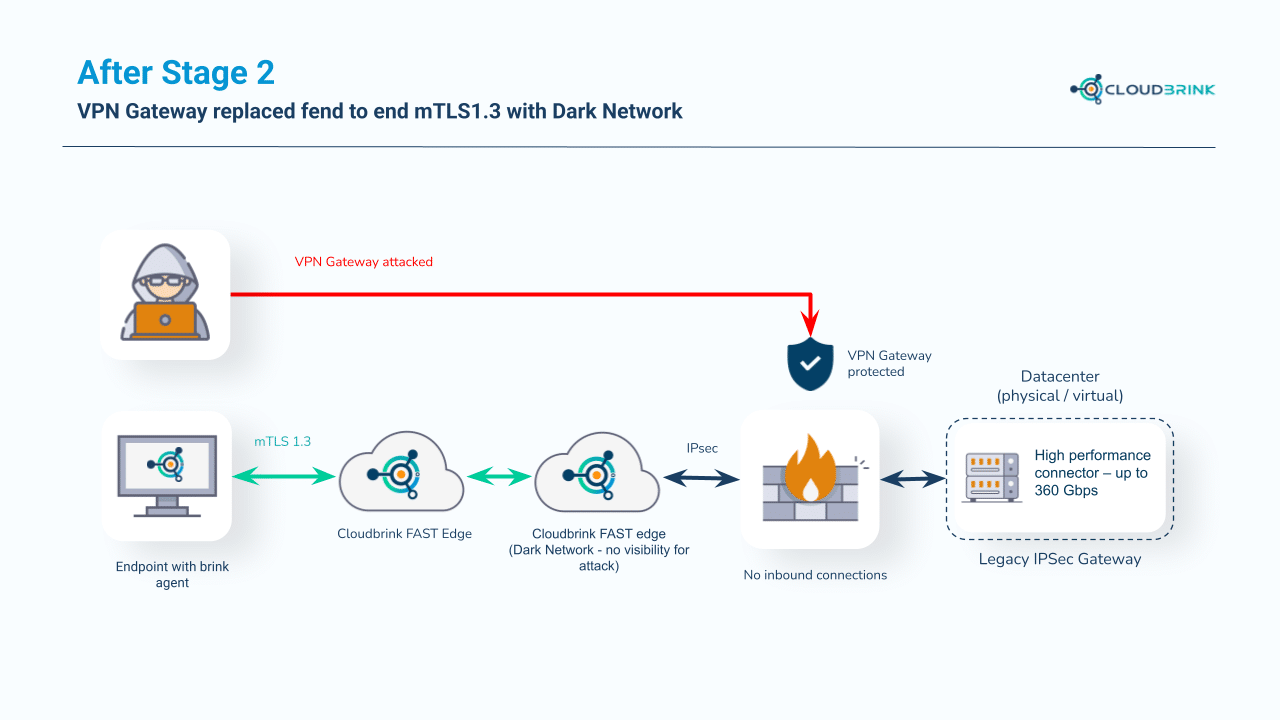

O diagrama acima mostra como a Cloudbrink protege gateways IPSec VPN. A adição da Cloudbrink aborda vulnerabilidades críticas que há muito afetam soluções tradicionais de acesso remoto. Gateways IPSec legados exigem portas abertas para aceitar conexões, expondo a organização a ataques. Isso cria uma grande superfície de ataque, permitindo que criminosos testem vulnerabilidades, explorem falhas zero-day e acessem indevidamente os sistemas internos.

Ao integrar o Brink FAST e o Brink IPSec Proxy, a Cloudbrink elimina esses riscos ao transformar fundamentalmente a forma como conexões IPSec são gerenciadas. Em vez de um gateway aberto, o VPN só aceita conexões a partir de um Proxy IPSec controlado. Tentativas não autorizadas são automaticamente bloqueadas, reduzindo drasticamente a superfície de ataque.

Além disso, os usuários devem se autenticar via BrinkAgent antes de acessar a VPN. Isso permite que administradores limitem o acesso a dispositivos verificados, autorizados e compatíveis. Esse modelo impede que atacantes sequer visualizem o gateway VPN, quanto mais tentem violá-lo. A abordagem da Cloudbrink fortalece a segurança e simplifica o controle de acesso, tornando a conectividade remota mais segura e resiliente a ameaças em constante evolução.

Cloudbrink: Uma Abordagem de Nova Geração para Acesso Remoto Seguro

A abordagem da Cloudbrink à conectividade e segurança de rede combina a moderna arquitetura de Rede de Confiança Zero (ZTNA) com o modelo SASE. Os principais aspectos que tornam a Cloudbrink uma solução ideal para acesso remoto e uma correção eficaz para as falhas comuns das VPNs legadas como a da Fortinet incluem:

Rede Escura (Dark Cloud): Eliminação da Superfície de Ataque

Diferente das VPNs da Fortinet, que exigem portas abertas na rede, a Cloudbrink não expõe nenhuma porta à internet pública. Sua conectividade opera somente com tráfego de saída (outbound), tornando-se invisível a agentes maliciosos e prevenindo ataques diretos. Sua arquitetura é baseada em princípios de confiança zero, exigindo autenticação e autorização contínuas.

Defesa Automatizada com Alvo em Movimento (AMTD): Segurança Dinâmica em Escala

VPNs tradicionais usam chaves de criptografia e endereços IP estáticos, facilitando ataques persistentes. A Cloudbrink, por outro lado, rotaciona certificados várias vezes ao dia, neutralizando ataques de longa duração.

ZTNA de Alto Desempenho com Roteamento Adaptativo

A Cloudbrink implementa acesso ZTNA com controle dinâmico de sessões. Algoritmos de roteamento adaptativo identificam automaticamente os caminhos mais rápidos e seguros, reduzindo latência e acelerando conexões em até 30x (Ref. 3). Diferente das VPNs da Fortinet, sujeitas a perdas de pacotes e congestionamento, a Cloudbrink garante uma experiência fluida com mecanismos inteligentes de recuperação de pacotes.

Otimização de Última Milha com Tecnologia FAST Edge

VPNs tradicionais centralizam o tráfego em data centers, criando gargalos. A Cloudbrink usa milhares de pontos de presença distribuídos globalmente, reduzindo latência e aumentando a confiabilidade. Usuários remotos terão desempenho como se estivessem no escritório.

Sem Dependência de Patches: Resiliência Contra “Zero-Days”

As vulnerabilidades constantes da Fortinet forçam ciclos de atualização contínuos. Com túneis criptografados baseados em confiança zero, a Cloudbrink evita, por design, ataques como execução remota de código, roubo de credenciais e bypass de autenticação. Com a Cloudbrink, não há necessidade de aplicar patches emergenciais para evitar violações graves.

Aproveitando Todos os Benefícios da Cloudbrink

A transição completa para a Cloudbrink proporciona segurança avançada, melhor desempenho e operações mais simples. Esse processo envolve a substituição do gateway VPN por um conector da Cloudbrink, garantindo uma migração mais tranquila e eficie